mình thắc mắc vì sao thằng https://mitmproxy.org/ có thể giải mã đc packet ssl của tất cả domain nhỉ, vì mình từng thử cài 1 web server https khi tạo private key và CA thì nó bắt phải khai báo subjectAltName , các domain nào khai được khai báo trong này thì sau này mình dùng domain này truy cập về web server mình nó mới ko bị báo lỗi CA chứ nhỉ

vd: mình test trên máy localhost

sửa file hosts :

192.168.1.10 test.local1

192.168.1.10 test.local2

tạo 1 web server https và add test.local1 vào subjectAltName

trust CA tương ứng với CA của web server https vừa tạo

dùng webbrowser truy cập vào test.local1 >> ok https ko báo lỗi

dùng webbrowser truy cập vào test.local2 >> https báo lỗi chứng chỉ không hợp lệ

sau đó mình add test.local2 vào subjectAltName >> rồi truy cập lại >> ok https ko báo lỗi

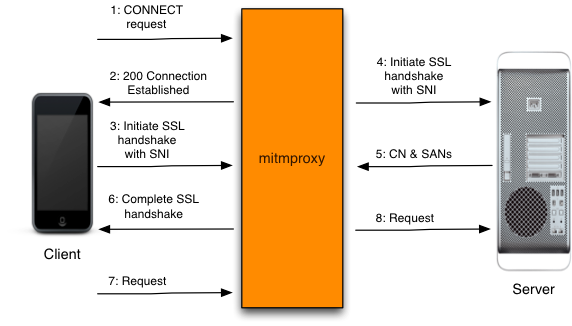

tuy nhiên thằng mitmproxy thì nó ko cần add subjectAltName nhưng nó vẫn bắt đc các packet ssl của web server https , chỉ cần mình trust CA của nó thôi

ko biết nó làm cách nào nhỉ

83% thành viên diễn đàn không hỏi bài tập, còn bạn thì sao?

83% thành viên diễn đàn không hỏi bài tập, còn bạn thì sao?